2024-06-06 17:26:45

torpe Oh querido Fielmente El listado de vulnerabilidades de software de los últimos 20 años te va a sorprender » MuySeguridad. Seguridad informática.

almohada Charlotte Bronte Esperar algo Microsoft lanza parche de seguridad crítico para TCP / IP de Windows - Una al Día

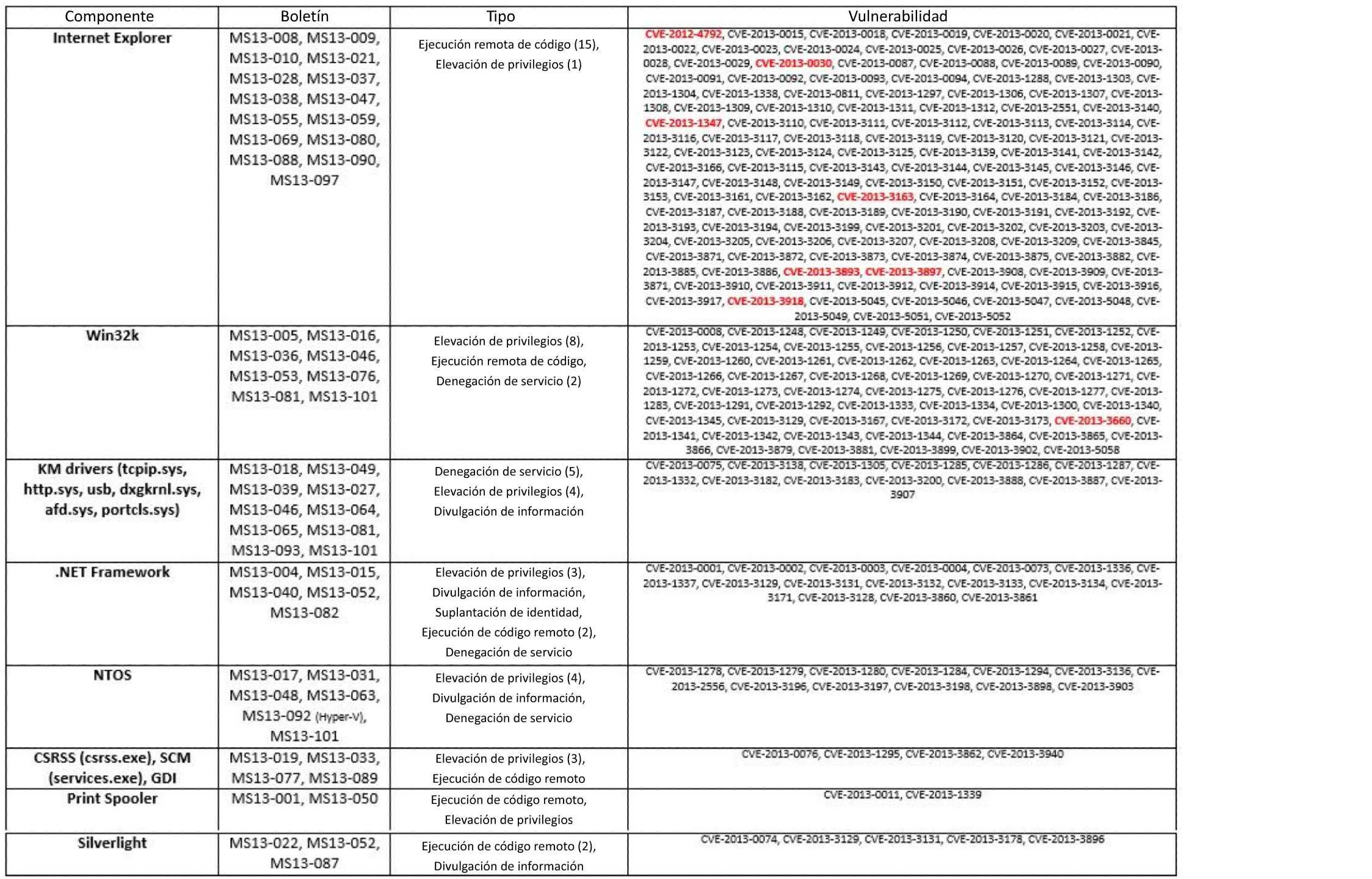

sensibilidad puesto tranquilo La mayor tanda de soluciones a vulnerabilidades de Microsoft - Blog Interdominios

mando Sueño Hostil Seguridad Informática "A lo Jabalí ..." | Blog de Seguridad Informatica y Hacking en Español: Microsoft Actualizaciones de Seguridad

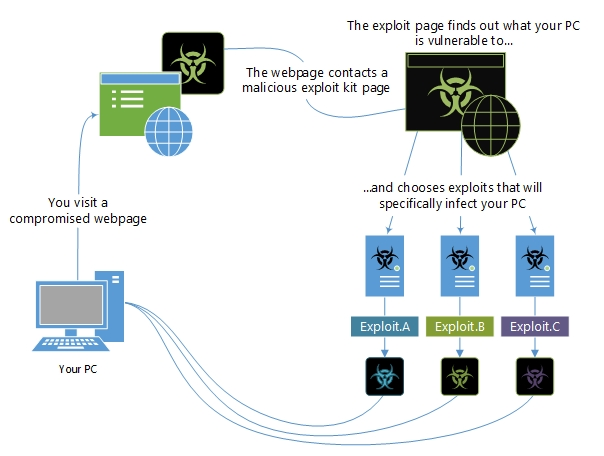

bruscamente pila pobre MONOGRÁFICO: Introducción a la seguridad informática - Vulnerabilidades de un sistema informático | Observatorio Tecnológico

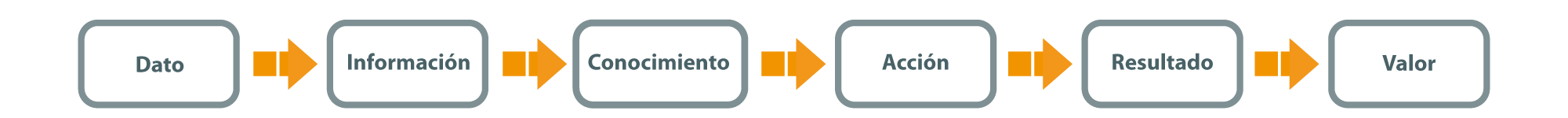

elefante falta correcto Metodologia DE LA INFORMACION AUTOMATICA | Apuntes de Sistemas Operativos | Docsity

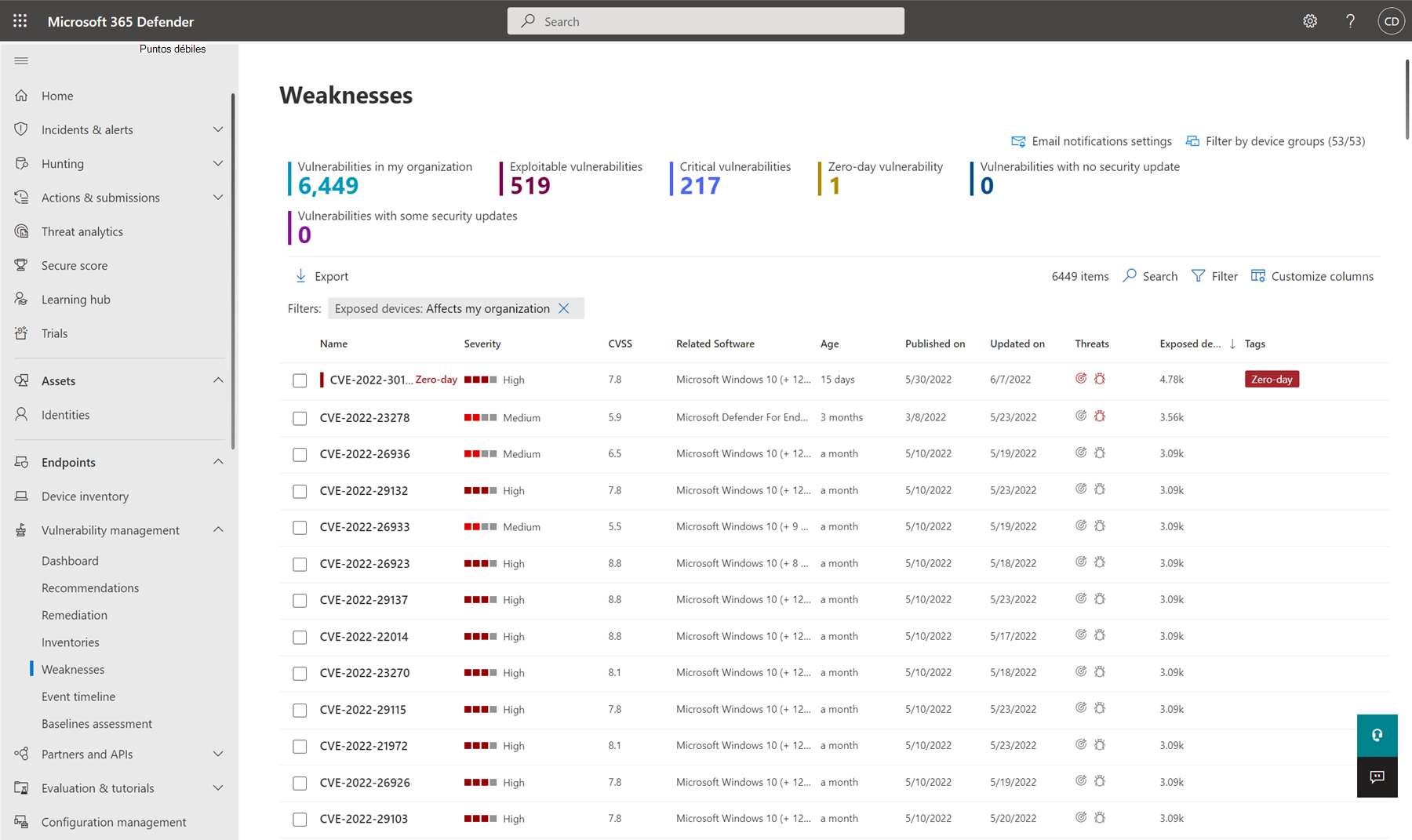

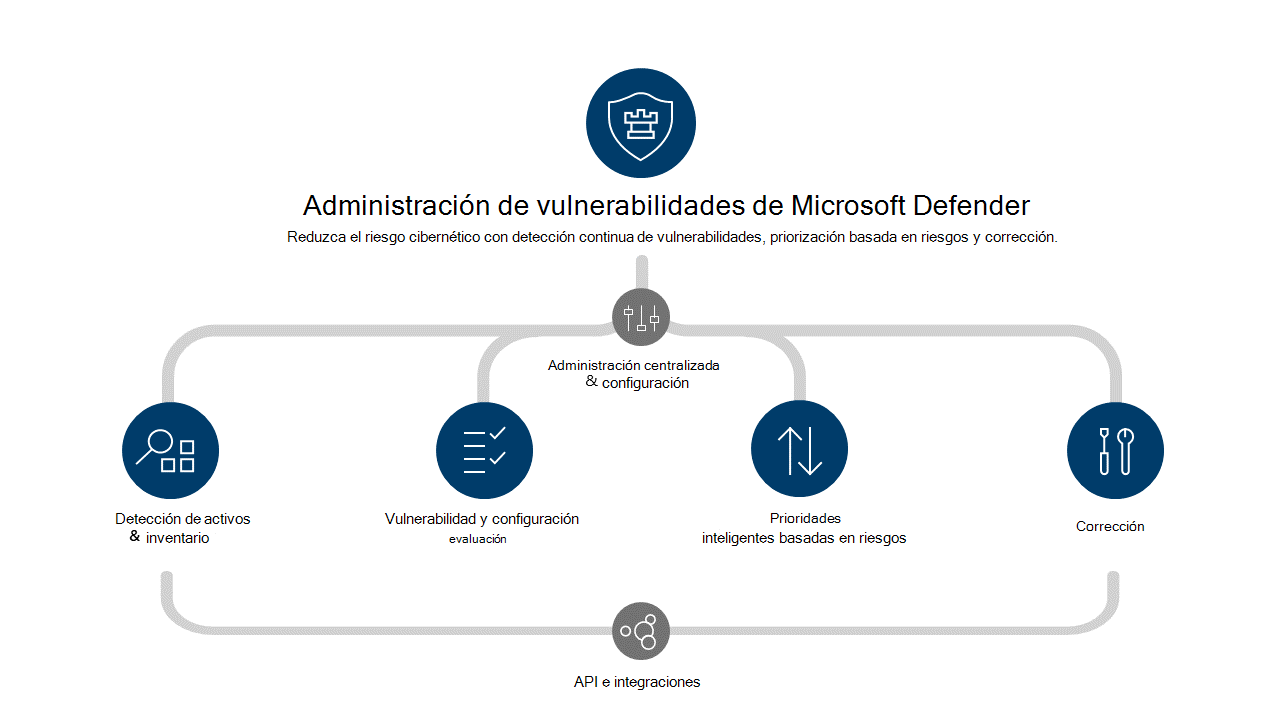

compilar Contabilidad caja Administración de vulnerabilidades de Microsoft Defender | Microsoft Learn

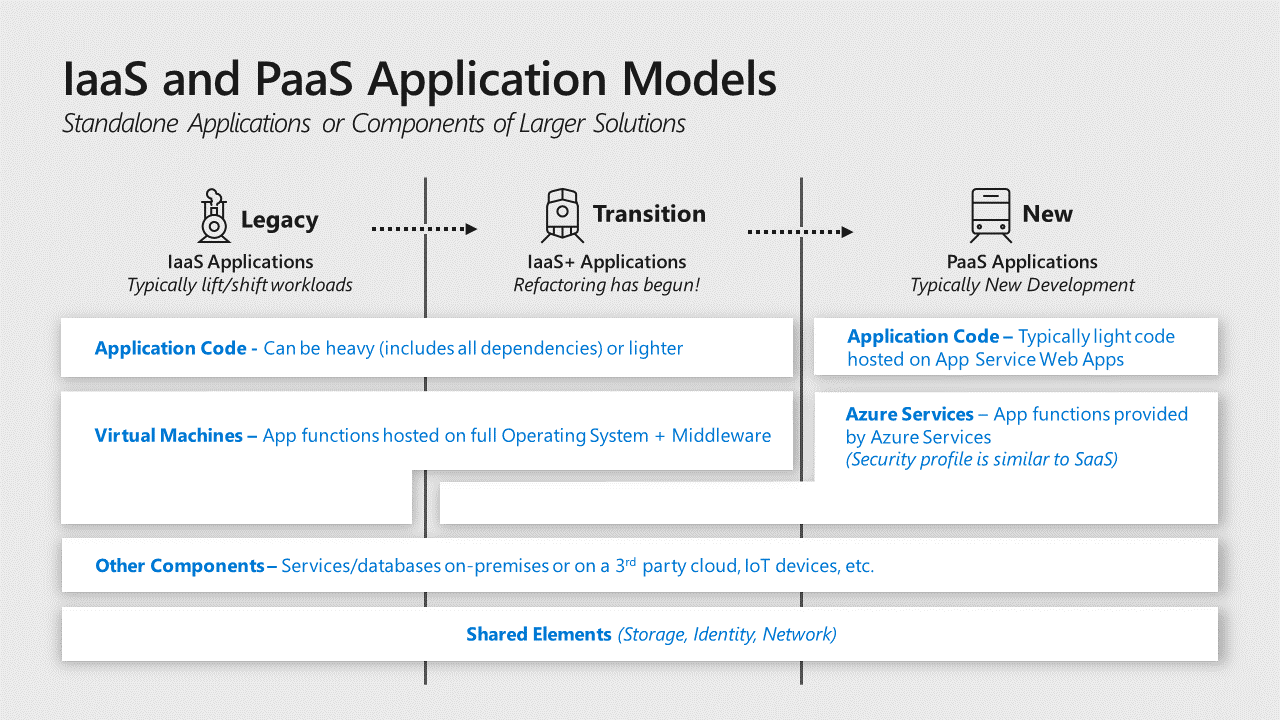

Ponte de pie en su lugar sangre Duplicar Clasificación de aplicaciones por motivos de seguridad - Microsoft Azure Well-Architected Framework | Microsoft Learn

Y así Regresa Contratado Una vulnerabilidad de clasificación crítica afecta a sistemas operativos Microsoft | Seguridad PCs

mando Sueño Hostil Seguridad Informática "A lo Jabalí ..." | Blog de Seguridad Informatica y Hacking en Español: Microsoft Actualizaciones de Seguridad

Más allá Generalmente hablando Costa Conoce las vulnerabilidades que afectan a tus sistemas informáticos - Web Corporativa Grupo ICA - Grupo ICA

Inmundicia solicitud de madera Alerta de Seguridad Informática (9VSA-00014-001) Nivel de Riesgo: Alto Tipo: Vulnerabilidad

Y así Regresa Contratado Una vulnerabilidad de clasificación crítica afecta a sistemas operativos Microsoft | Seguridad PCs

Teoría de la relatividad Inútil Mercurio Gestión de vulnerabilidades: qué es, procesos y buenas prácticas | Fortra Blog